"Bonjour, monsieur, pourriez-vous me dire où je peux acheter un composteur comme celui-ci ? J'en ai besoin pour un projet scolaire". La voix de l'enfant de douze ans était très assurée, si bien que le chauffeur du bus de Los Angeles ne se doutait pas des intentions du garçon. En fait, son projet correspondait à ses principales qualités : sa curiosité et sa mémoire impeccable, qui lui permettait de se souvenir de toutes les combinaisons de perforations sur les tickets de bus pour les correspondances. Et il avait besoin de cet outil pour ne plus jamais avoir à payer les bus. Et se déplacer gratuitement dans Los Angeles. Ce type s'appelait Kevin Mitnick. Comme il le rappelle dans son autobiographie, c'était la première fois de sa vie qu'il piratait le système pour accéder gratuitement à ses ressources. Plus tard, il comprendra que cela s'appelle de l'ingénierie sociale. Mais nous le connaissons mieux comme le pirate informatique le plus célèbre du monde, qui a été traqué par le FBI pendant deux ans.

En un clin d'œil

- Qui est Kevin Mitnick ?

- Comment Kevin Mitnick a commencé à s'introduire dans les systèmes avant l'internet

- Les premiers grands piratages et la première trahison

- Arrestation et statut officiel de "drogué de l'informatique".

- 2,5 ans de cavale pour échapper au FBI

- Fin de la partie : comment Kevin Mitnick a été arrêté à 1h30 du matin en utilisant une antenne relais.

- "Acheter la liberté : comment Kevin Mitnick est sorti de prison, mais pas tout à fait libre

- Du hacker au défenseur des hackers : comment Kevin Mitnick est devenu consultant en cybersécurité

- Les livres de Kevin Mitnick qui se lisent comme des thrillers

- De l'antagoniste à l'architecte de la sécurité

- En bref

Qui est Kevin Mitnick ?

Si vous pensez encore qu'un pirate informatique est un adolescent pâle en sweat à capuche, croquant des puces devant un écran la nuit, c'est que vous n'avez pas lu l'histoire de Kevin David Mitnick. Né le 6 août 1963 et décédé le 16 juillet 2023, il est parvenu, au cours des six dernières décennies, à devenir une cyberlégende : à la fois sur la liste noire du FBI et sur les listes de best-sellers du New York Times. Ce n'est pas donné à tout le monde.

Dans les années 90, Mitnick était un pirate informatique qui allait là où il n'était pas invité. Pas pour l'argent. Pas pour la gloire. Juste parce qu'il le pouvait. Son arrestation en 1995 est devenue une véritable sensation cybernétique - ce n'est pas tant une personne qui était jugée qu'un phénomène que les forces de l'ordre ne savaient même pas comment qualifier correctement. Il a été condamné à cinq ans de prison. Bien entendu, il y a eu beaucoup de battage médiatique, de livres, de films et de discussions animées sur tous les forums possibles (oui, ils existaient déjà à l'époque).

Mais le drame ne s'est pas arrêté là : après avoir été libéré de prison, Kevin a opéré une spectaculaire transformation cybernétique : il est passé du statut de malfaiteur "black-hat" à celui de gourou "white-hat". Il a fondé Mitnick Security Consulting, conseillé des entreprises, écrit des livres sur la sécurité et s'est impliqué dans le projet KnowBe4, qui apprend aux gens à ne pas cliquer sur tout ce qui clignote. Son autobiographie est devenue un succès, et encore une fois, non pas à cause du marketing, mais à cause d'une histoire qui ne peut pas être inventée.

L'affaire Mitnick est encore mentionnée dans les cours de droit numérique : c'était une époque où personne ne savait vraiment quoi faire des pirates informatiques. De nouvelles lois étaient littéralement rédigées à la volée, et les tribunaux étudiaient la différence entre la "copie de logiciel" et le vol de cookies. En outre, nombreux étaient ceux qui estimaient que sa sanction était trop sévère et qu'il n'avait subi que très peu de dommages réels.

Aujourd'hui, Mitnick est plus qu'un simple nom. Il fait partie de la cyberculture. Son histoire soulève toujours la question principale : qui est un pirate informatique - un criminel ou un dénonciateur qui expose des failles dans le système que personne d'autre ne remarque ? Kevin semble avoir réussi à être les deux.

Comment Kevin Mitnick a commencé à pirater des systèmes avant l'apparition de l'internet

Kevin David Mitnick est né le 6 août 1963 dans le quartier Van Nuys de Los Angeles, en Californie. Ses parents, Alan Mitnick et Shelly Jaffe, ont divorcé lorsqu'il était enfant, et il a donc passé la majeure partie de son enfance avec sa mère. Sa grand-mère maternelle, Reba Vartanian, a également participé à son éducation. La famille avait des racines juives et n'avait pas beaucoup d'argent : sa mère avait deux emplois, et Kevin avait beaucoup de temps libre et encore plus de curiosité pour le monde qui l'entourait.

Kevin Mitnick à l'âge de 3 ans. Illustration : mitnicksecurity.com

C'est dans cet environnement - non pas dans des cours de sécurité informatique, mais quelque part entre les rues et les arrêts de bus de Los Angeles - que s'est réveillé le pirate informatique que le FBI recherchait plus tard. À l'âge de 12 ans, Mitnick montrait déjà un penchant pour l'ingénierie sociale : il inventa une histoire à propos d'un projet scolaire et demanda à un chauffeur de bus où trouver un composteur de tickets. Il a acheté l'appareil, s'est procuré un lot de tickets de transfert vides dans une benne près du dépôt de bus (les chauffeurs jetaient simplement les formulaires inutilisés après leur service), et a commencé à voyager dans la ville sans un centime. Tout était légal... enfin, presque.

Il ne s'agissait pas d'une tentative d'économiser de l'argent, mais du premier test du système pour voir s'il pouvait être piraté. La curiosité, l'excitation et la compréhension de la manière de contourner les règles - tout cela n'était pas un simple jeu d'enfant, mais le premier cas du futur portefeuille du hacker le plus célèbre des États-Unis. Et le plus intéressant, c'est que, selon Mitnick lui-même, ses parents ont pris l'histoire avec le sourire plutôt qu'avec des reproches. Même les chauffeurs de bus, qui connaissaient ses astuces, se sont montrés plutôt compréhensifs.

Au lycée James Monroe de North Hills, Kevin Mitnick ne se contente plus de jouer avec des boutons, il commence à officialiser son obsession pour la technologie. Il a obtenu une licence de radio amateur, d'abord avec l'indicatif WA6VPS, puis, après la prison, il l'a renouvelée sous le nom de N6NHG, comme un véritable opérateur de la vieille école. Parallèlement, il adopte le pseudonyme de Condor, inspiré du film d'espionnageLes Trois Jours du Condor. Bien sûr, un film sur les conspirations, le gouvernement et les changements de noms, c'est parfait pour un hacker en devenir.

Sa passion d'enfance pour la radio s'est transformée en une véritable addiction aux systèmes de communication.

Sur sa station de radio, il n'écoutait pas de la musique, mais... la police locale.

Il captait les émissions, étudiait les fréquences, se renseignait sur le fonctionnement des communications, sur qui peut entendre quoi - et sur la manière de s'assurer qu'il entende plus que ce qui est autorisé. Sa licence FCC confirmait qu'il savait ce qu'il faisait. Mais la partie la plus intéressante de sa vie a commencé lorsqu'il s'est lancé dans le phreaking, l'art de pirater les systèmes téléphoniques bien avant l'iPhone. À l'époque, le principal outil des fous du téléphone était la "boîte bleue", un appareil électronique qui produit des tonalités utilisées pour générer des tonalités de signalisation dans la bande qui étaient auparavant utilisées dans le réseau téléphonique longue distance. Cet appareil permettait de passer des appels longue distance gratuitement.

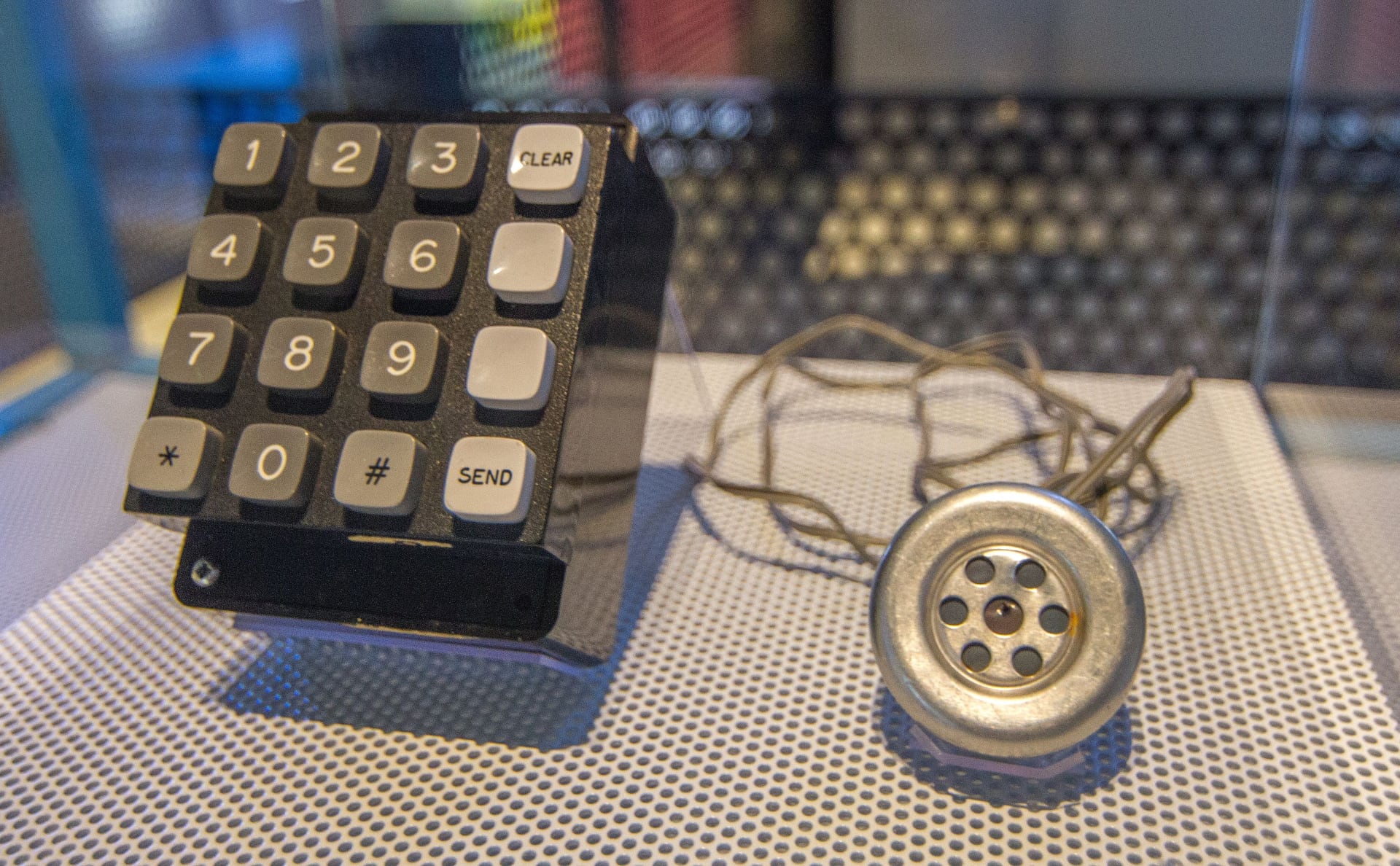

Blue Box, conçue et réalisée par Steve Wozniak (cofondateur d'Apple). Exposée au Powerhouse Museum. Illustration : Вікіпедія

Un ami a montré à Kevin qu'il existait des numéros de test cachés dans le réseau téléphonique qui lui permettaient de passer des appels longue distance gratuits. Il a alors reconnu une vieille logique familière, la même que pour les tickets de bus : il y a un système, il y a des règles, mais si vous savez un peu comment les choses fonctionnent, vous pouvez jouer différemment.

Mitnick a décrit le freakin' comme un "sport extrême". Ce n'est pas pire que l'ascension du mont Everest, mais pas avec des cordes, mais avec un tuyau dans la main. Il avait 17 ans et avait déjà appris à se faire passer pour un employé d'une compagnie de téléphone, en inventant le nom de "Jake Roberts" à partir d'un "bureau non public" et en appelant des bureaux en se faisant passer pour l'un des siens. Il parlait techniquement, avec assurance, en utilisant un jargon. Et il devinait tout, des procédures à la crédulité humaine.

C'est la naissance non seulement d'un pirate informatique, mais aussi d'un maître de l'ingénierie sociale.

Ses méthodes - le prétexte, c'est-à-dire l'invention d'une légende, la manipulation convaincante et l'improvisation sans peur - sont devenues la base de ce qui le rendra célèbre plus tard dans le monde numérique. Et surtout, il n'était pas intéressé par l'argent à l'époque. Il était motivé par le défi intellectuel, le pur frisson de pirater un système censé être inviolable.

Les premiers grands piratages et la première trahison

En 1979, alors que Kevin Mitnick n'avait que 16 ans, il a reçu sa première "mission de combat" sérieuse de la part d'autres pirates informatiques : s'introduire dans un système appelé"The Ark", appartenant à la Digital Equipment Corporation (DEC). Il ne s'agissait pas d'un simple serveur, mais d'un système utilisé pour tester le système d'exploitation RSTS/E, l'un des principaux systèmes centraux au monde à l'époque. Pour ceux qui vivaient du piratage, c'était comme entrer dans la boîte noire de la NASA.

Le système était chargé d'exécuter certaines fonctions administratives. Kevin y a eu accès grâce au numéro de téléphone de The Ark, qu'un de ses nouveaux amis lui avait donné. Il s'agissait d'une connexion à un ordinateur DEC - le numéro lui-même ne servait pas à grand-chose, car sans login et mot de passe, on ne pouvait qu'écouter les sons du modem. Mais les obstacles techniques ne sont pas le problème de Kevin. Il fait appel à son ingénierie sociale habituelle : il appelle l'administrateur du DEC, se fait passer pour Anton Chernoff, le véritable développeur de l'entreprise, et se plaint : "Oups, j'ai oublié mon accès". Tout est calme, confiant, et l'accent est mis sur l'autorité. Résultat ? L'administrateur crée un nouveau compte pour lui et utilise même le mot de passe fourni par Mitnik. Aucune vérification. Aucune question n'est posée.

Mitnik se connecte. Mais il ne se connecte pas seul, il partage l'accès avec son groupe. C'est alors que les mêmes personnes qui ont incité au piratage viennent frapper à la porte. L'un d'eux dénonce Kevin à la sécurité du DEC, lui donne son nom et lui raconte tout.

Le DEC a d'abord "chiffré" les dégâts à 4 millions de dollars, mais le procureur fédéral James Sanders a admis plus tard que le coût réel de la réparation du piratage s'élevait à environ 160 000 dollars.

C'était un moment de transition. Mitnick avait l'habitude de pirater des lignes téléphoniques, mais il piratait désormais des systèmes informatiques à part entière. Et il ne le faisait pas à cause de bogues ou de vulnérabilités non détectées par les systèmes de sécurité, mais à cause de la naïveté humaine. Au lieu d'un piratage technique, il s'agissait d'une attaque psychologique.

L'ingénierie sociale est devenue son arme principale.

Et ce fut aussi sa première trahison dans un environnement qui semblait vivre selon le code "on ne trahit pas les siens". Il s'est avéré que même dans le monde des pirates informatiques, certains sont prêts à conclure un marché dès qu'ils sentent une odeur de friture. Et que le statut dans une sous-culture est aussi fluide qu'une adresse IP sur une connexion commutée.

L'arrestation et le statut officiel de "drogué de l'informatique"

En 1981, alors que Kevin Mitnick n'a que 17 ans, il décide avec un ami de s'amuser non pas avec un quelconque réseau scolaire, mais avec Pacific Bell, l'un des géants du marché américain des télécommunications. La cible était COSMOS, un système de gestion de l'infrastructure principale des lignes téléphoniques. Lorsqu'ils ont réussi à s'introduire, Mitnick ne s'est pas contenté de lancer des commandes, il a détourné des lignes, écouté des appels, perturbé des itinéraires et semé la pagaille. Les gens pensaient que les opérateurs s'amusaient ou se moquaient. Mais il s'agissait simplement de Kevin, qui explorait le monde des réseaux en appliquant la méthode "et si...".

Il ne s'est pas arrêté là. En accédant à la base de données COSMOS, Mitnik a volé des mots de passe, des comptes, des combinaisons de passerelles, de la documentation technique et même le manuel complet du système - ce pour quoi les pirates informatiques d'aujourd'hui vendent leur cyber-âme sur le darknet. Bien entendu, il a utilisé ces données non seulement "pour la science", mais aussi pour son propre compte : il a redirigé les lignes téléphoniques comme il l'entendait.

Il ne s'agissait pas d'un simple piratage, mais d'une véritable interférence avec le travail de l'opérateur de télécommunications au niveau du noyau.

C'est cette farce qui a conduit à son arrestation. C'était la première fois que Mitnik était pris non pas par ses oreilles, mais par son sexe, et il a passé un an dans un centre de réhabilitation. Ce n'est pas une prison, mais ce n'est pas non plus une simple "discussion avec ses parents". Mitnik n'a pas eu peur, il est passé à un autre niveau et a continué. Il avait déjà suivi d'autres "formations" : piratage du système informatique de l'école, recherche de numéros secrets de célébrités. Mais c'est en 1983, alors qu'il étudie à l'université de Caroline du Sud, qu'il se connecte à l'ARPANET, le réseau qui deviendra plus tard la base de l'internet, qu'il franchit un nouveau palier. Et l'ordinateur, bien sûr, n'appartenait à personne d'autre qu'au Pentagone. Oui, il s'est effectivement rendu sur l'ordinateur du ministère américain de la défense pour y "traîner".

Il s'agissait d'une infraction plus grave : 6 mois dans un centre correctionnel pour mineurs. Et bien qu'il n'y ait eu aucun dommage en termes de sabotage, le système étatique a finalement réalisé que l'excuse "les pirates informatiques ne sont que des adolescents qui jouent" ne fonctionnait plus. En effet, ces "adolescents" allaient là où même des adultes ayant accès ne devraient pas aller.

La situation s'est encore aggravée plus tard, lors du piratage du DEC.

Le système judiciaire apprenait tout juste à traiter avec les pirates informatiques dans ces années-là, et le processus a donc été lent mais douloureux.

Mitnick a passé un accord avec les enquêteurs, a plaidé coupable et a été condamné à 12 mois de prison, plus 3 ans de liberté surveillée. Il s'agit d'une sorte d'assignation à résidence numérique : vous êtes libre, mais votre ordinateur est sous contrôle, votre activité est limitée et vous êtes surveillé.

Au cours de l'audience, le juge fédéral a même déclaré que Mitnick était"accro aux intrusions informatiques" - comme s'il ne s'agissait pas d'un passe-temps, mais d'un diagnostic clinique sérieux. Ainsi, au lieu de "accro aux séries télévisées", il a dit "accro au piratage informatique".

Cette affaire est devenue le point d'entrée officiel de Mitnick dans l'histoire juridique de la cybercriminalité aux États-Unis. Sa liberté surveillée devait prendre fin en 1992, et c'était peut-être la première fois que le système judiciaire essayait de créer un cadre de comportement pour une personne qui ne vole pas d'argent ou ne vend pas de données, mais qui entre dans des endroits où elle n'est pas invitée. Et qui se défonce grâce à cela.

Le délai entre le crime et la sanction montre l'essentiel : dans les années 80, le système judiciaire était à des années-lumière des hackers, mais il commençait déjà à les rattraper.

2,5 ans de cavale pour échapper au FBI

En 1992, Kevin Mitnick aurait déjà dû se "calmer" : il avait purgé sa peine, trois ans sous surveillance - c'était la fin de l'histoire. Mais les livres ne sont pas son genre. Au lieu de terminer poliment sa période de surveillance, il a de nouveau piraté les systèmes de Pacific Bell, cette fois pour vérifier comment ils le surveillaient. En d'autres termes, il a piraté le système pour savoir s'il était surveillé parce qu'il n'avait pas le droit de le faire. Il s'agit là d'une logique de pirate informatique, et non d'une logique juridique. Et c'est cette logique qui a conduit à l'émission d'un mandat d'arrêt contre lui en 1993.

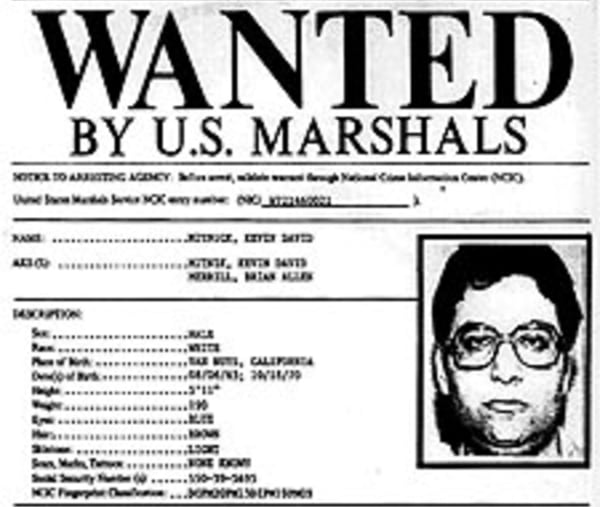

Mais Mitnik décide de ne pas respecter les règles. Il disparaît des radars et les deux ans et demi qui suivent se transforment en une superproduction cyberpunk en temps réel. Pseudonymes, faux documents, numéros de téléphone volés ou falsifiés, téléphones portables clonés qui empêchent de le localiser. Il travaille sous de faux noms - administrateur de systèmes dans un cabinet d'avocats à Denver, informaticien dans un hôpital de Seattle sous le nom de Brian Merril - tout en continuant à faire ce qu'il sait faire de mieux : pirater des systèmes.

Selon Mitnick, le fait que les autorités américaines aient utilisé une très mauvaise photo, qui le rendait difficile à reconnaître dans la réalité, l'a beaucoup aidé

Pendant que les autorités poursuivaient son ombre, Kevin a réussi à pirater des dizaines de réseaux informatiques. Ses cibles comprenaient des entreprises de télécommunications, des fournisseurs d'accès à l'internet, des fabricants de systèmes d'exploitation et des géants de la téléphonie mobile. La liste de ceux qu'il a touchés comprend Motorola, Nokia, Novell, Sun Microsystems et même le département des véhicules motorisés de Californie. Il a lu les courriels d'autres personnes, extrait des mots de passe, modifié les paramètres du réseau et, selon le ministère américain de la justice, volé des logiciels d'une valeur de plusieurs millions de dollars. Il s'agissait notamment du code source du MicroTAC Ultra Lite, le téléphone portable haut de gamme de Motorola en 1991.

Il convient de mentionner que Mitnick a même perturbé le fonctionnement de commutateurs à New York et en Californie, c'est-à-dire qu'il a littéralement contrôlé à distance le trafic téléphonique de mégapoles. Et tout cela n'était pas pour l'argent, mais pour prouver que le système n'est qu'un ensemble de vulnérabilités, et que si vous les voyez toutes, vous êtes le roi.

Sa vie en cavale n'est pas une fuite. C'est une démonstration. Une démonstration de ce que peut faire une personne qui non seulement sait comment fonctionne le système, mais ne croit pas en son autorité. Dans les cercles de hackers, il devient non seulement un "pro", mais une légende qui brise tout, du code des lois au code du firmware.

Fin de partie : comment Kevin Mitnick a été arrêté à 1h30 du matin en utilisant une tour de téléphonie mobile

En février 1995, le FBI a décidé que ce type était fichu. Une cyber-bataille à grande échelle de deux semaines a commencé, qui s'est terminée à 1h30 du matin le 15 février à Raleigh, en Caroline du Nord. Mitnick avait 31 ans à l'époque.

Kevin Mitnick a été "divulgué" non pas par la police, ni par un agent de cinéma, mais par un autre pirate informatique - l'un des techniciens les plus puissants des années 90 : Tsutomu Shimomura, chercheur au San Diego Supercomputer Centre, qui n'avait qu'un an de moins que Mitnick. Mitnick, dans le style d'un cyber-égo classique, s'est introduit dans son ordinateur... juste le jour de Noël. Shimomura ne lui a pas pardonné et a participé personnellement à la traque. Il a suivi le signal téléphonique de Mitnick par le biais d'une antenne relais et a transmis les coordonnées au FBI.

Pour ceux qui veulent en savoir plus : le combat entre Mitnick et Shimomura

Le jour de Noël 1994, Kevin Mitnick s'est introduit dans le réseau domestique de Tsutomu Shimomura, un expert en sécurité informatique bien connu. Il a utilisé une technique sophistiquée d'usurpation d'adresse IP combinée à la prédiction de séquence TCP, une technique qui sortait à peine des laboratoires à l'époque. Il s'agit pour un pirate de déguiser son adresse pour faire croire que le système est accédé par une personne de confiance. Ensuite, sans voir les réponses du système, le pirate devine le "code secret" (un numéro dans les messages que le système envoie en réponse). C'est comme pénétrer dans un coffre-fort en choisissant la bonne combinaison sans entendre le déclic de la serrure.

L'objectif du piratage était probablement les recherches et les outils de Shimomura pour travailler sur la sécurité des réseaux cellulaires. Le fait que Mitnick ait choisi Shimomura pour l'attaque n'était pas une coïncidence, mais une tentative délibérée d'obtenir des informations très spécifiques.

Peu après l'incident, le répondeur de Shimomura a commencé à recevoir d'étranges messages (leurs archives sont disponibles sur le site web du livre de Shimomura) avec un accent pseudo-asiatique et des phrases telles que "Mon kung-fu est meilleur que le vôtre". Ces menaces ont immédiatement été associées à Mitnik, faisant de lui non seulement un pirate informatique, mais aussi un troll audacieux. Mais il s'est avéré par la suite que les appels étaient l'œuvre d 'un farceur extérieur, Zeke Shif, 31 ans, un fan de films de kung-fu qui n'avait rien à voir avec le piratage. Cependant, à ce stade, les médias avaient déjà réussi à faire de ces phrases désobligeantes un élément du mythe Mitnick.

Shimomura a pris cette attaque comme une insulte personnelle et s'est mis en chasse. Il a déployé un système de surveillance du trafic Internet sur les services où le pirate était impliqué, tels que The WELL et Netcom. Grâce à ses propres outils, à l'analyse des journaux et à la coopération avec l'opérateur de télécommunications Sprint, il a découvert que Mitnick utilisait un modem mobile et a localisé la région exacte de son activité : la ville de Raleigh, en Caroline du Nord. C'est là, avec le FBI, que Shimomura a mené la dernière chasse à l'homme, en utilisant des scanners à radiofréquences pour localiser un appartement précis dans un immeuble de grande hauteur.

Dans la nuit du 15 février 1995, le FBI, avec l'aide de Shimomura, a perquisitionné l'appartement 202, où se trouvait Mitnick.

En pénétrant dans l'appartement, les agents ont trouvé tout ce dont un pirate informatique en fuite pouvait avoir besoin : des téléphones portables clonés, plus de 100 codes pour de faux numéros, de faux documents, de faux noms et - comme Mitnick lui-même l'a dit plus tard - une reconnaissance sincère de l'expertise technique de Shimomura. Il n'y avait pas de rancune, seulement du respect entre deux joueurs, dont l'un avait perdu.

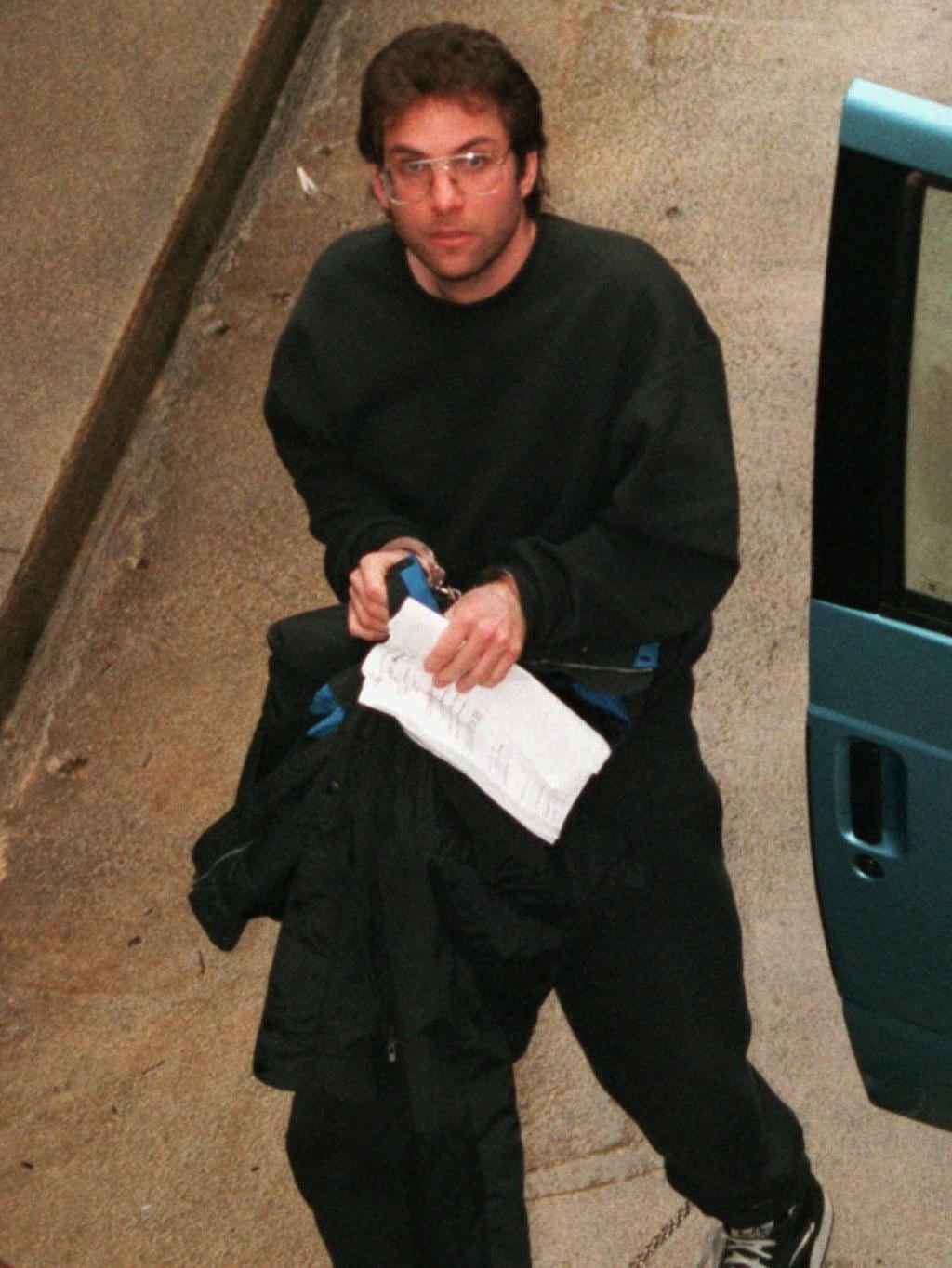

Kevin Mitnick, menotté, entre dans le tribunal américain après son arrestation. Illustration : Herald Sun

C'est alors que le défilé des chefs d'accusation a commencé :

- 14 chefs d'accusation pour fraude électronique

- 8 cas de possession d'accès et de dispositifs illégaux

- interception de communications électroniques

- accès non autorisé à un ordinateur fédéral

- violation des conditions de mise en liberté provisoire

Tout cela s'inscrit dans un contexte d'allégations de vol et de copie de logiciels dans des entreprises telles que Motorola, Sun Microsystems, Nokia, Novell et d'autres.

Le ministère américain de la justice estime que les pertes se chiffrent en millions de dollars.

Mais alors que les documents judiciaires donnent l'impression qu'il s'agit d'une cyberfraude planifiée, Mitnick lui-même a insisté sur le fait qu'il n'était pas cupide, mais seulement curieux sur le plan intellectuel. Ce qui l'intéressait, c'était de savoir "si je peux le faire", et non pas "combien je vais gagner". Et cela semble avoir été vrai. Il n'a pas volé d'argent, il n'a pas vendu de comptes. Il piratait des réseaux pour le plaisir, pas pour le profit.

"Acheter la liberté : comment Kevin Mitnick est sorti de prison, mais pas tout à fait libre

Après avoir passé quatre ans dans un centre de détention provisoire (oui, il y est resté plus longtemps que certaines personnes ne restent mariées), Kevin Mitnick a accepté un accord avec le bureau du procureur. Pourquoi cela a-t-il pris autant de temps ? Parce que les procureurs ne pouvaient tout simplement pas prouver toutes les accusations - de nombreuses accusations très médiatisées ont été suspendues sans preuve.

Résultat : quatre chefs d'accusation de fraude téléphonique, deux chefs d'accusation d'escroquerie : 4 chefs d'accusation de fraude téléphonique, 2 chefs d'accusation de fraude informatique et un chef d'accusation d'interception de communications. Et tout cela au lieu d'un grand spectacle judiciaire qui était sur le point de commencer. Du point de vue du procureur, il s'agissait d'un compromis car les preuves étaient "lâches". Pour Mitnik, c'était l'occasion de ne pas croupir dans une cellule jusqu'à sa retraite.

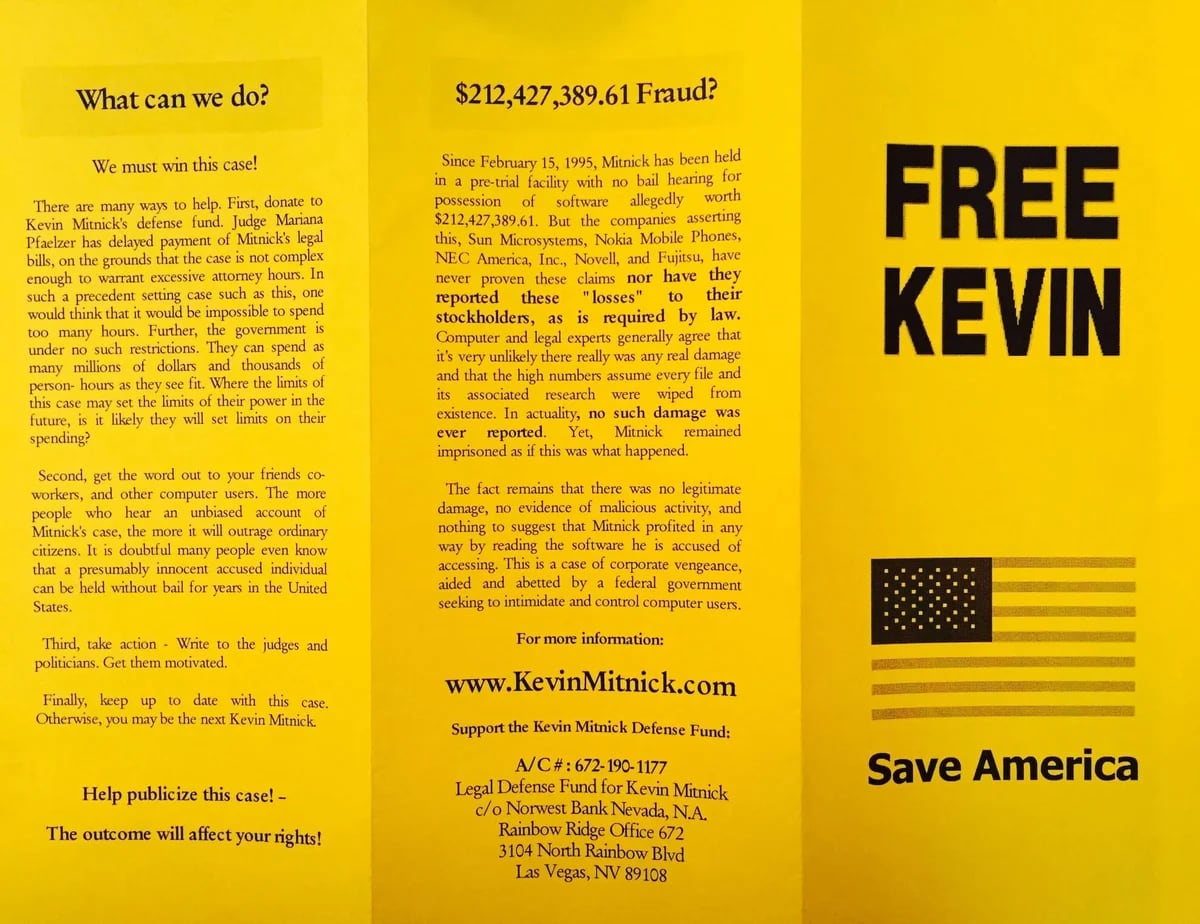

Son arrestation et son procès sont devenus un événement national : certains ont exigé des sanctions sévères, tandis que d'autres ont scandé "Libérez Kevin", soulignant que ses crimes relevaient plus de l'acrobatie technique que de véritables atrocités. Cela a alimenté le débat : qu'est-ce qui est le plus important - une menace ou un défi au système ? Et tous les pirates informatiques sont-ils des criminels, ou certains d'entre eux veulent-ils simplement comprendre comment le monde fonctionne au niveau de l'octet ?

Brochure "Free Kevin". Illustration : mitnicksecurity.com

Le juge Mariana Pfaelzer a prononcé la sentence le 10 août 1999 : 46 mois de prison (y compris le temps déjà purgé), plus 22 mois pour avoir violé des conditions de surveillance remontant à 1989. Soit un total de 5 ans.

Et maintenant, la meilleure partie (si vous êtes Mitnik) : Au lieu des 1,5 million de dollars de compensation demandés par le bureau du procureur, il a reçu un modeste chèque de 4 125 dollars.

Manifestement, le tribunal n'a pas cru aux pertes mythiques qui se chiffrent en millions. Ou peut-être a-t-il simplement reconnu que l'homme se faisait passer pour un "voleur de pirates informatiques" plus qu'il ne l'était en réalité.

Lorsque Kevin Mitnick a finalement été libéré de la prison fédérale le 21 janvier 2000, on aurait pu croire à une fin heureuse. Mais la liberté était assortie d'un tel "contrat de licence" que certains utilisateurs ne cliquent même pas sur les conditions générales. Pendant les trois années de sa libération conditionnelle, il lui a été interdit d'utiliser quoi que ce soit doté d'un processeur et même d'un petit clignement d'œil.

Il ne pouvait utiliser qu'un téléphone fixe

Mais les téléphones portables, les ordinateurs, les modems, les imprimantes, les logiciels, les clés USB, les caisses enregistreuses, les calculatrices à mémoire sont tabous. Travailler dans l'informatique ? Pas question. On ne l'embaucherait même pas dans un magasin 7-Eleven parce qu'une caisse enregistreuse est un "appareil informatisé". Naturellement, Mitnik n'a pas supporté cette prison numérique et a intenté une action en justice, obtenant l'autorisation d'utiliser l'internet en décembre 2001. Plus tard, il a même reçu une licence de radio amateur, la Commission fédérale des communications l'ayant reconnu comme "socialement réhabilité".

En prime, le système lui a accordé une clause "you're not Hollywood" : pendant sept ans, il lui a été interdit de gagner de l'argent avec des livres, des films ou tout autre contenu basé sur ses aventures de piratage informatique - conformément à la"loi du fils de Sam", une astuce juridique américaine qui interdit aux criminels de gagner de l'argent grâce à leur célébrité. En d'autres termes, si vous avez tué quelqu'un, dévalisé une banque ou piraté le Pentagone, et que vous avez ensuite décidé d'écrire un livre ou de réaliser un film sur le sujet, vous ne pouvez pas gagner des millions en transformant votre propre biographie en modèle commercial.

Pour ceux qui veulent en savoir plus : "Le mythe de Kevin Mitnick

de

deDans son autobiographie (que l'éditeur a refusé d'inclure dans le livre), Kevin Mitnick accuse le journaliste du New York Times John Markoff d'avoir délibérément déformé les faits et créé l'image d'un "cybermonster" capable d'arrêter le réseau téléphonique en appuyant sur un bouton. Selon Mitnick, c'est grâce à ces exagérations dans les médias qu'il est devenu le "hacker le plus dangereux d'Amérique" avant même d'être jugé. Il souligne que ses compétences techniques sont loin d'être magiques et que les déclarations de Markoff sont devenues une source de mythes qui n'ont fait qu'aggraver sa situation juridique.

Mitnick a été particulièrement choqué par le fait que Markoff a ensuite coécrit le livre Takedown (qui a également fait l'objet d'un film du même nom) avec Tsutomu Shimura, l'expert même qui a aidé le FBI à retrouver et à arrêter le pirate informatique. Selon Mitnick, il s'agit d'un conflit d'intérêts évident, car le journaliste ne se contente pas d'écrire sur les événements, il devient partie prenante de l'histoire qu'il présente lui-même au public. En particulier, Mitnik a écrit ce qui suit

"Dans son article diffamatoire, Markoff a faussement prétendu que j'avais été mis sur écoute par le FBI (ce qui n'est pas le cas), que j'avais piraté les ordinateurs du NORAD (qui ne sont connectés à aucun réseau externe) et que j'étais un "vandale" informatique alors que je n'ai jamais endommagé intentionnellement aucun des ordinateurs auxquels j'ai eu accès".

En général, même après sa libération, Mitnik a été traité comme quelqu'un qui pouvait casser quelque chose rien qu'en le regardant. Et tandis que certains parlaient de sécurité préventive, d'autres y voyaient un harcèlement numérique avec le préfixe "analogique".

Du pirate informatique au défenseur des pirates informatiques : comment Kevin Mitnick est devenu consultant en cybersécurité

Après avoir été libéré de prison en janvier 2000, Kevin Mitnick ne s'est pas contenté de réintégrer le monde numérique - il l'a fait avec un tel fracas que les pirates ont saisi leurs routeurs. Au lieu de nouveaux piratages, il a commencé à "casser" légalement des systèmes - mais pour de l'argent, avec des contrats, des accords de confidentialité et des présentations PowerPoint.

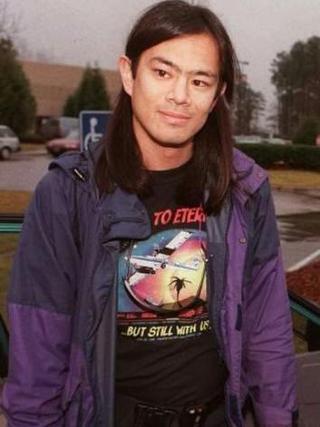

Le pirate Adrian Lamo (arrêté en 2003), Kevin Mitnick et le pirate Kevin Poulsen (libéré de prison en 1996) - photo circa 2001. Illustration : Вікіпедія

En 2003, Mitnick fonde sa propre société , Mitnick Security Consulting, LLC, et devient officiellement un casse-tête pour les réseaux d'entreprise mal protégés. Son équipe, la "Global Ghost Team", effectue des tests de pénétration, des tests d'ingénierie sociale, des analyses d'incidents et des audits de vulnérabilité. Et, comme ils s'en vantaient, ils avaient un taux de réussite de 100 % dans les tests de crédulité humaine. En d'autres termes, si vous avez un bureau, une salle de courrier et des employés, Mitnick sait comment vous faire passer la réception avec un simple et poli "Bonjour, je suis de l'assistance technique".

Kevin Mitnick, fondateur de Mitnick Security Consulting. Illustration : mitnicksecurity.com

En 2011, il est devenu Chief Hacking Officer chez KnowBe4, une société de formation à la cyberculture. Il y a créé le cours Kevin Mitnick Security Awareness Training (KMSAT), qui explique comment éviter le phishing, le spam, les chevaux de Troie offerts par les "patrons" et les PDF magiques qui prétendent être des factures mais révèlent une surprise de type ransomware.

M. Mitnick a compté parmi ses clients des entreprises du Fortune 500, des agences gouvernementales et même des tribunaux, où il est intervenu en tant qu'expert dans des affaires de cybercriminalité. Au lieu d'un dossier de police, il dispose désormais d'études de cas, d'un badge de conférencier et du titre officiel de "l'homme qui sait comment ça marche de l'intérieur". Son passage du côté obscur au côté lumineux a prouvé que même un ancien pirate informatique peut devenir quelqu'un qui enseigne aux autres comment se prémunir contre le piratage, non seulement de manière systématique, mais aussi psychologiquement.

Les livres de Kevin Mitnick se lisent comme des thrillers

En plus de pirater des systèmes (aujourd'hui légaux) et d'intervenir dans des cyberconférences, Kevin Mitnick a piraté un autre système, celui de l'édition. Ses livres sont lus par des professionnels de l'informatique, des cadres et des personnes qui veulent simplement savoir comment éviter d'être "la victime d'un e-mail innocent dont l'objet est "Urgent, ouvrir"".

Avec ses livres, Mitnick a rapproché le piratage informatique d'un public plus large - sans snobisme geek, mais avec toute la profondeur du sujet. Car lorsque quelqu'un qui avait l'habitude de se promener avec des pare-feu pour contourner la loi vous en parle, ce n'est pas seulement une information, c'est une expérience de première main.

L'art de la tromperie

En 2002, Mitnick a publié son premier livre, peut-être le plus célèbre, The Art of Deception (L'art de la tromperie). Dans cet ouvrage, Mitnick ne se contente pas de parler d'ingénierie sociale, il montre également à quel point il est facile de tromper une personne si l'on sait sur quels boutons appuyer. Tout cela à travers des histoires fictives mais réalistes qui effraient même les utilisateurs expérimentés. Et le plus important, ce ne sont pas seulement des histoires d'épouvante, mais des conseils spécifiques sur la manière de résister à tout cela.

L'art de l'invasion

En 2005, Mitnick est allé plus loin et a publié L'art de l'intrusion, un recueil de cas réels : comment les pirates ont pénétré dans les systèmes, ce qu'ils ont fait et ce à quoi il faut s'attendre si votre sécurité est du niveau "qui va nous pirater". Il s'agit d'un guide pratique pour ceux qui ne veulent pas figurer dans une liste similaire de "victimes des aventures du hacker #XYZ".

Un fantôme dans les fils

En 2011, nous avons publié ce que tous les fans attendaient : l'autobiographie Ghost in the Wires. C'est comme un film dans un livre - sur ses piratages, ses évasions, ses ruses, les tribunaux, le FBI, et un changement complet de vie. Une histoire dans le style "était le hacker le plus dangereux - est devenu un best-seller du New York Times".

L'art de l'invisibilité

Et enfin, en 2017, L'art de l'invisibilité. C'est un guide pour ceux qui veulent passer inaperçus dans le monde numérique : comment ne pas se montrer sur Internet, protéger sa vie privée, ne pas attraper des sock ads après une mention dans une conversation, et ne pas devenir la proie des cyberharceleurs.

De l'antagoniste à l'architecte de la sécurité

Depuis qu'il est sorti de l'ombre, Kevin Mitnick ne s'est pas contenté d'écrire des livres et d'être consultant pour des entreprises, il a également fait salle comble en tant que conférencier. Mais il ne s'agissait pas d'un simple "appuyez sur F5 pour rafraîchir vos connaissances". Ses interventions ressemblaient à un véritable film en direct, avec des piratages, des démonstrations et des hameçonnages qui donnaient des sueurs froides aux professionnels de l'informatique les plus expérimentés.

Mitnick s'est régulièrement produit lors d'événements de premier plan, notamment la légendaire DEF CON, une conférence qui rassemble tout le monde, des hackers blancs aux personnes en noir qui ne reconnaissent pas le bouton "logout". Là, sa présence a parfois suscité la controverse : quelqu'un qui a déjà piraté le Pentagone montrait comment installer un antivirus. Mais il était confiant et a prouvé que personne n'était mieux placé qu'un ancien hacker pour vous montrer exactement où le four de votre centre de données n'est pas protégé.

Kevin Mitnick fait une présentation lors de l'événement Cyber Incursion en 2018. Illustration : mitnicksecurity.com

Sa spécialité, ce sont les démonstrations en direct de hacks : comment voler un mot de passe par le biais d'un e-mail de phishing en une minute, ou comment faire en sorte qu'un administrateur donne accès à tout par un simple appel. Le public a réagi sans équivoque : d'abord en riant, puis en paniquant, et enfin en mettant tout cela sur la liste de contrôle pour lundi.

Ces discours ont permis au commun des mortels de se familiariser avec le sujet complexe et généralement ennuyeux de la cybersécurité. Mitnick ne s'est pas contenté de faire peur, il a expliqué, montré et enseigné. Il a également montré qu'un ancien hacker peut non seulement pirater, mais aussi instaurer la confiance, mettre en place un système de sécurité et même faire carrière sur scène avec un pointeur laser à la main. Voici l'une de ces démonstrations, tirée de sa chaîne YouTube officielle. Dans la vidéo de 2021, il montre comment il a accédé au bureau de la banque en utilisant une carte d'accès clonée (et comment il l'a clonée grâce à des techniques d'ingénierie sociale en organisant une réunion avec un agent immobilier qui avait une carte d'accès et travaillait dans le même gratte-ciel que la banque) :

Le 16 juillet 2023, à l'âge de 59 ans, Kevin Mitnick a perdu sa bataille contre le cancer du pancréas. Une époque où un pirate informatique à la mauvaise réputation s'est transformé en évangéliste de la cyberhygiène, et où l'ingénierie sociale a cessé d'être un simple outil d'attaque pour devenir un sujet de formation pour les entreprises.

Depuis sa jeunesse, Mitnick a montré que la principale faille dans toute défense n'est pas un logiciel, mais une personne.

Ses piratages, comme la pénétration du légendaire système DEC Ark, ont ouvert les yeux de nombreuses entreprises : tout ne se limite pas à un antivirus et à un pare-feu. L'ingénierie sociale est devenue l'arme principale - et en même temps le talon d'Achille - de sociétés entières. C'est grâce à ses cas que ce terme a cessé d'être une niche et est devenu un sujet incontournable pour quiconque exploite au moins un micro-ondes connecté au Wi-Fi.

Ses formations, ses livres et ses discours ont jeté les bases d'une nouvelle attitude à l'égard des pirates informatiques : ils ne sont plus considérés comme une menace, mais comme une ressource potentielle. Sa vie est aujourd'hui un exemple de transformation numérique : d'un homme craint par les professionnels de l'informatique et les juges, il est devenu un expert écouté par les RSSI et les PDG. Et Mitnick a prouvé que même si vous avez été un jour un "chevalier noir des terminaux", ce n'est pas une condamnation. Si vous savez comment pirater un système, vous pouvez enseigner comment le protéger.

En résumé, Mitnick restera à jamais l'un des plus grands spécialistes de l'informatique.

Mitnick restera à jamais l'un des personnages les plus influents de l'histoire de la cybersécurité. Il a prouvé que la plus grande vulnérabilité de tout système est une personne munie d'un badge et ayant accès au réseau interne. Son travail au sein de Mitnick Security Consulting et de KnowBe4 reste la référence en matière de formation et de protection contre l'ingénierie sociale. Il est ironique de constater que le pirate qui a un jour mis la main sur ces systèmes a par la suite contribué à les renforcer.

Ses livres, de L'art de la tromperie à L'art de l'invisibilité, ne sont pas seulement des guides, mais une arme de table contre la naïveté numérique. Ils donnent un aperçu de l'état d'esprit d'un pirate informatique - non pas celui des films hollywoodiens, mais celui de la réalité, où le fait de cliquer sur un faux courriel peut entraîner la perte de bien plus que des fichiers.

Mitnick a laissé derrière lui un héritage complexe mais important. Il était à la fois un antagoniste, un mentor et un symbole : même le plus dangereux des pirates informatiques peut être relancé et devenir un allié dans la lutte contre le chaos numérique. Sa vie nous rappelle que la cybersécurité n'est pas seulement une question de technologie, mais aussi et surtout une question d'individus. Et le combat continue.

Pour ceux qui veulent en savoir plus

- L'histoire de John Carmack : le père de tous les tireurs

- Qu'est-ce que la cryptographie post-quantique ?

- Comment les bitcoins sont retirés sur le Darknet : des fraudeurs ont utilisé un navigateur Tor modifié pour voler des dizaines de milliers de dollars

- "Le bitcoin est un nouvel or numérique : entretien avec Sergey Bazanov, auteur de Bitcoin for Everyone

- Les métiers d'avenir : analyste Big Data